Cyberatak na polskie elektrownie fotowoltaiczne i wiatrowe

Pod koniec grudnia, w czasie śnieżyc i silnych mrozów, doszło do skoordynowanego ataku na polską infrastrukturę energetyczną. Celem ataku były między innymi elektrownie wiatrowe i fotowoltaiczne.

Jak podkreśla w raporcie analizującym i podsumowującym atak CERT (Computer Emergency Response Team) – wyspecjalizowany zespół reagowania na incydenty bezpieczeństwa komputerowego, był to jeden z najpoważniejszych jak dotąd przypadków ingerencji w systemy przesyłowe w Polsce.

Celem ataku przeprowadzonego 29 grudnia 2025 r. były farmy wiatrowe i fotowoltaiczne, a także duża elektrociepłownia oraz firma z sektora produkcyjnego. Choć produkcja energii i dostawy ciepła nie zostały przerwane, to – jak podkreśla CERT – skala i charakter operacji oznaczają poważną eskalację zagrożeń w cyberprzestrzeni.

Podjęte podczas ataku działania miały – według CERT – charakter typowo destrukcyjny. „Poprzez analogię do świata fizycznego można je porównać do celowych podpaleń” – wskazano w raporcie z incydentu.

Atak na OZE: uderzenie w główne punkty odbioru

Ataki rozpoczęły się w godzinach porannych i popołudniowych 29 grudnia. Ich celem było co najmniej 30 instalacji odnawialnych źródeł energii (OZE), prywatne przedsiębiorstwo produkcyjne oraz elektrociepłownia dostarczająca ciepło dla niemal pół miliona odbiorców.

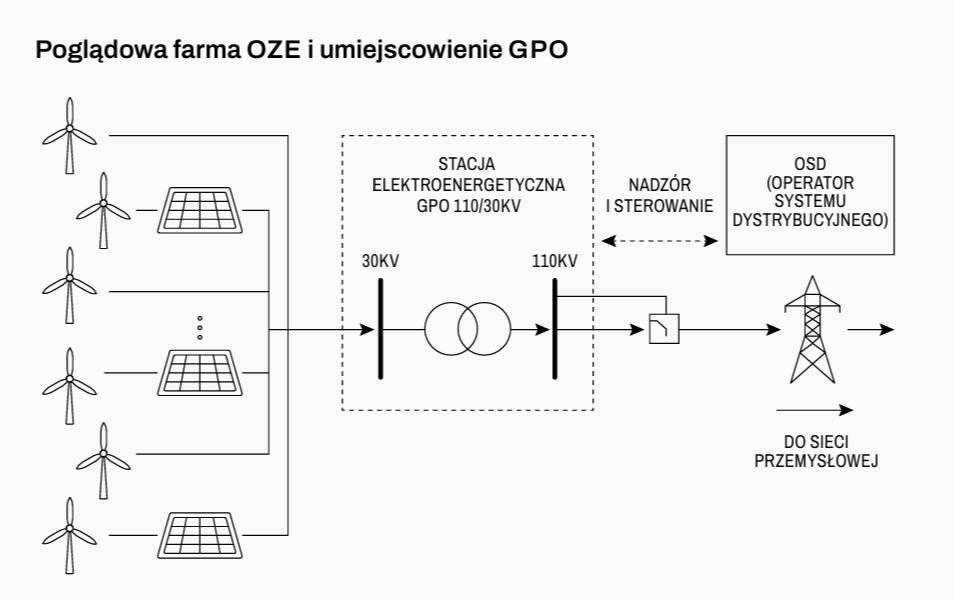

W sektorze odnawialnych źródeł energii zaatakowane zostały stacje elektroenergetyczne – tzw. główne punkty odbioru (GPO). To za ich pośrednictwem energia z farm wiatrowych i fotowoltaicznych jest przekazywana do sieci dystrybucyjnej.

Atak doprowadził do zerwania komunikacji między obiektami a operatorami systemu dystrybucyjnego (OSD). Skutkiem było utracenie możliwości zdalnego sterowania stacjami, jednak produkcja energii nie została przerwana.

Jak wyjaśnia CERT, z perspektywy operatora systemu przesyłowego – Polskich Sieci Elektroenergetycznych – stabilność krajowego systemu elektroenergetycznego nie została naruszona. Nawet gdyby wszystkie 30 farm jednocześnie przestało produkować energię, ubytek mocy nie zagroziłby bezpieczeństwu systemu w analizowanym okresie. Nie oznacza to jednak, że zagrożenie było symboliczne – podkreślają analitycy. Poziom uzyskanych przez napastnika uprawnień wskazuje – w ocenie CERT – że istniało realne ryzyko wstrzymania pracy instalacji wytwórczych.

Technika sabotażu: firmware, domyślne hasła i „wiper”

Analiza techniczna pokazuje, że atak był dobrze przygotowany i częściowo zautomatyzowany. W wielu obiektach kluczową rolę odegrały urządzenia Fortigate, pełniące funkcję koncentratorów VPN i zapór sieciowych. Interfejs VPN był dostępny z internetu i nie wymagał uwierzytelniania wieloskładnikowego.

W licznych przypadkach wykorzystywano domyślne poświadczenia – zarówno w urządzeniach sieciowych, jak i w sterownikach przemysłowych.

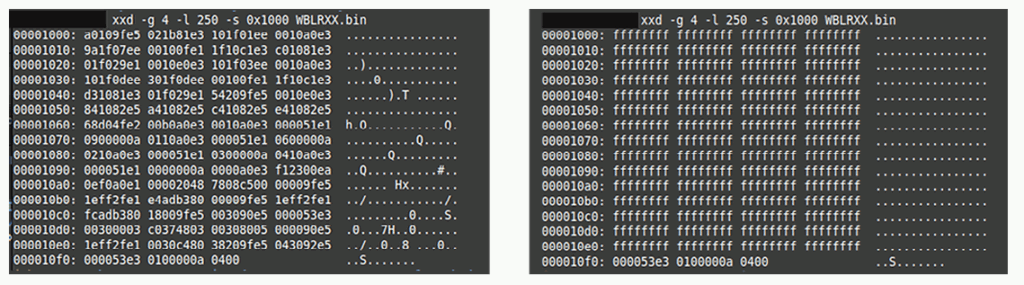

Na sterownikach RTU Hitachi RTU560 napastnik wgrał zmodyfikowany firmware. Plik został celowo uszkodzony – w miejscu startu programu wstawiono 240 bajtów 0xFF. W efekcie urządzenia wpadały w nieskończoną pętlę restartu i przestawały działać. Co istotne, funkcja „secure update”, pozwalająca na weryfikację podpisu firmware’u, w wielu przypadkach nie była aktywna.

W sterownikach Mikronika atakujący, logując się na konto root z domyślnym hasłem, usuwał pliki systemowe. W serwerach portów Moxa przywracał ustawienia fabryczne, zmieniał hasła i ustawiał adres IP na nieosiągalny (np. 127.0.0.1), utrudniając przywrócenie działania.

Na komputerach HMI z systemem Windows 10 wykorzystano z kolei lokalne konta administratora z domyślnymi hasłami, aby 29 grudnia uruchomić złośliwe oprogramowanie typu wiper – nazwane DynoWiper, które miało uszkodzić dane.

Elektrociepłownia: długotrwała infiltracja

Największą złożonością charakteryzował się atak na elektrociepłownię. Według CERT sabotaż z 29 grudnia poprzedziła wielomiesięczna, metodyczna infiltracja infrastruktury – trwająca od marca do lipca 2025 r. Działania prowadzono głównie w godzinach pracy biurowej – tak by wtopić się w standardowy ruch administracyjny.

Jak wynika z analizy CERT, na skutek luk w zabezpieczeniach napastnik uzyskał dostęp do kont uprzywilejowanych, co umożliwiło mu swobodne poruszanie się w infrastrukturze. Celem było nieodwracalne uszkodzenie danych przy użyciu tego samego narzędzia typu wiper.

Kulminacja tych działań nastąpiła 29 grudnia 2025 r., gdy atakujący połączył się z kontrolerem domeny, umieścił w sieci archiwum zawierające oprogramowanie typu wiper i rozdystrybuował je na maszyny przy użyciu dodatkowej polityki GPO. W efekcie w ponad 100 maszynach zainicjował proces niszczenia danych. Został on jednak zablokowany przez oprogramowanie bezpieczeństwa klasy EDR (Endpoint Detection and Response).

Tego samego dnia atakujący podjął drugą próbę z nieznacznie zmodyfikowaną wersją wipera, która również okazała się nieskuteczna. Na koniec spróbował jeszcze fizycznie zniszczyć serwery m.in. przez nadpisywanie fragmentów dysków losowymi danymi i próbę modyfikacji konfiguracji macierzy RAID przy użyciu technologii Intel Rapid Storage Technology.

Jak pisze CERT: „To był już poziom sabotażu wykraczający poza klasyczny cyberatak – zmierzający do fizycznego zniszczenia danych na nośnikach”. Gdyby atak się powiódł, skutki mogłyby być dotkliwe – zwłaszcza w okresie zimowym, gdy zapotrzebowanie na ciepło osiąga szczyt.

Ten sam „podpis” w sektorze produkcyjnym

Tego samego dnia próbowano zakłócić również działanie przedsiębiorstwa produkcyjnego. Użyto identycznego oprogramowania DynoWiper. Jak podkreśla CERT, cel tego ataku został wybrany w sposób oportunistyczny, czyli wyłącznie dlatego, że napastnik uzyskał dostęp do wrażliwych danych akurat tego, a nie innego przedsiębiorstwa. Został jednak przeprowadzony równolegle z operacją wymierzoną w sektor energetyczny, co wskazuje na szerzej zakrojoną kampanię.

Podobnie jak w pozostałych przypadkach, początkowy dostęp uzyskano przez urządzenie brzegowe Fortinet, którego konfiguracja została wcześniej wykradziona i opublikowana na forum wykorzystywanym przez środowiska przestępcze. Po uzyskaniu dostępu napastnik zmodyfikował konfigurację Fortigate, aby utrzymać dostęp do infrastruktury nawet po zmianie haseł użytkowników.

Do dystrybucji skryptu niszczącego pliki użyto tej samej metody co w elektrociepłowni – polityki GPO. Tym razem sam wiper został napisany w PowerShell i nazwany LazyWiper.

Jeden aktor, wspólny profil

CERT nie potwierdził jednoznacznie, że wszystkie ataki zostały przeprowadzone przez ten sam podmiot. Jednak organizacja podkreśla, że szereg czynników – takich jak długofalowa infiltracja, podobne techniki i narzędzia oraz synchronizacja działań 29 grudnia 2025 r. – wskazują na to, że mogły być to elementy jednej spójnej operacji.

Jak argumentuje CERT, analiza infrastruktury użytej do ataku – serwerów VPS, routerów, przepływów sieciowych i narzędzi anonimizujących – wykazuje podobieństwa do napastnika znanego publicznie jako „Static Tundra”, „Berserk Bear”, „Ghost Blizzard” lub „Dragonfly” – grupy od lat kojarzonej z zainteresowaniem sektorem energetycznym i posiadającej kompetencje w zakresie ataków na systemy przemysłowe (ICS/OT). Dotychczas jednak przypisywane jej operacje miały głównie charakter szpiegowski. To pierwszy publicznie opisany przypadek działań o wyraźnie destrukcyjnym charakterze.

Słabe ogniwa: domyślne hasła i brak MFA

Raport CERT nie pozostawia złudzeń: incydent obnażył powtarzające się problemy w obszarze bezpieczeństwa systemów OT, odpowiedzialnych za sterowanie i monitorowanie urządzeń fizycznych w przemyśle, energetyce, transporcie czy infrastrukturze krytycznej. Wśród głównych luk bezpieczeństwa CERT wymienia:

- stosowanie domyślnych poświadczeń,

- brak uwierzytelniania wieloskładnikowego (MFA),

- niewłączone mechanizmy weryfikacji podpisu firmware,

- długotrwałe podatności umożliwiające zdalne wykonanie kodu,

- powielanie tych samych kont i haseł w wielu obiektach.

W kilku przypadkach, gdy hasła zostały zmienione zgodnie z dobrymi praktykami, próby włamania zakończyły się niepowodzeniem – podkreśla CERT. To pokazuje, że podstawowa higiena cyberbezpieczeństwa wciąż ma kluczowe znaczenie.

Już nie cyberdywersja, a cyberatak

Jak podkreśla CERT, 29 grudnia 2025 r. nie doszło do blackoutów ani przerw w dostawach ciepła. Jednak po raz pierwszy w Polsce na taką skalę zaobserwowano skoordynowany atak na IT i OT, masową próbę destrukcji danych przez GPO, fizyczne nadpisywanie dysków serwerowych oraz wykorzystanie natywnych mechanizmów urządzeń sieciowych do eksfiltracji.

„Odnotowane ataki są znaczną eskalacją w porównaniu ze zdarzeniami obserwowanymi przez nas do tej pory” – czytamy w podsumowaniu raportu.

To sygnał, że infrastruktura krytyczna stała się celem operacji nie tylko rozpoznawczych, lecz także jawnie sabotażowych. Granica między cyberatakiem a cyberdywersją została wyraźnie przekroczona – zwracają uwagę eksperci.

Agata Świderska

agata.swiderska@gramwzielone.pl

© Materiał chroniony prawem autorskim. Wszelkie prawa zastrzeżone. Dalsze rozpowszechnianie artykułu tylko za zgodą wydawcy Gramwzielone.pl Sp. z o.o.